クラウドでどう守る!?特定個人情報

マイナンバー制度に対応するクラウドセキュリティの要点

クラウド環境でマイナンバーを取り扱う際には、十分なセキュリティを確保する必要があります。コンプライアンスの観点からマイナンバー制度に対応するためには、クラウドセキュリティにおいてどのようなポイントに注意すべきなのでしょうか。ポイントを絞って解説します。

マイナンバーとクラウドセキュリティ

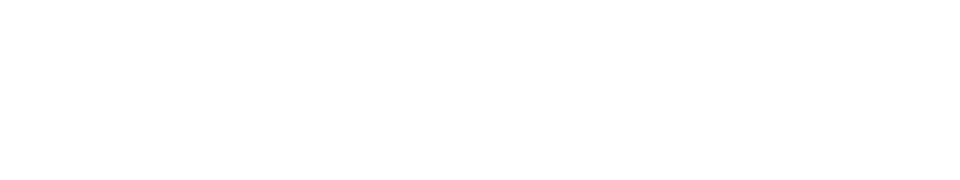

2015年10月から、日本の全国民に対する「個人番号(マイナンバー)」の通知が始まり、2016年1月からマイナンバーの利用が開始されました。これ以降、社員として個人を雇用する事業者は、従業者やその家族などのマイナンバーを収集・管理し、税・社会保障などに関わる各種の行政手続き・申請に利用しています。

出典:内閣府ホームページ「社会保障・税番号制度」ページ

https://www.cao.go.jp/bangouseido/ad/explain.html

また、マイナンバー制度が開始されて以降、行政機関・自治体、民間事業者は「マイナンバーに基づく新たなサービスの創出」に取り組んできました。こうしたサービスを行うに当たり、クローズアップされる課題の一つが、「どのようにして、クラウドでマイナンバーのセキュリティを確保するか」です。

そもそも人事・給与・経理の業務を外部にアウトソースしている事業者は少なくありません。マイナンバー法(「行政手続における特定の個人を識別するための番号の利用等に関する法律」)でも、マイナンバー管理を外部の専門業者やクラウドベンダーに委託することは認められています。ただし、同法上、委託先のマイナンバー管理についても委託元の事業者が監督責任を負わなければなりません。同様に、クラウドサービスを使ってマイナンバーの管理を行う際も、そのセキュリティを、利用者サイドが責任を持ってコントロールする必要があります。

さらに、周知のとおり、マイナンバー法は、個人情報保護法よりも厳格な情報管理を求めており、違反者の刑罰も厳しさを増しています。そのため、クラウド環境上でマイナンバー(あるいは、マイナンバーを含む特定個人情報)を扱ううえでは、細心の注意が必要です。

「暗号化すればクラウドでも安心」という誤解

では、クラウド上でマイナンバーを取り扱うためには、具体的にどのような点に留意すべきでしょうか。第一に注意すべき点は、データ保護の方法です。

例えば、特定個人情報保護委員会が公開している文書『「特定個人情報の適正な取り扱いに関するガイドライン(事業者編)」および「(別冊)金融業務における特定個人情報の適正な取り扱い関する」に関するQ&A」』には、次のようなQ&Aがあります。

Q9-2 個人番号を暗号化等により秘匿化すれば、個人番号に該当しないと考えてよいですか。

A9-2 個人番号は、仮に暗号化等により秘匿化されていても、その秘匿化されたものについても個人番号を一定の法則に従って変換したものであることから、番号法第2条 第8項に規定する個人番号に該当します。

ご存じのように、「データの暗号化」は、情報漏えいを防ぐ有効な一手であり、「マイナンバー対応」をうたうクラウドサービスも、マイナンバー漏えいを防ぐための機能として、「暗号化のサポート」を掲げています。

しかし、上のQ&Aからもわかるとおり、マイナンバー法では、暗号化されたマイナンバー(あるいは、特定個人情報)が漏えいした場合も、「情報漏えい」と見なされ、法令違反となります。言い換えれば、クラウド環境上に保管するマイナンバーを暗号化していても、それだけで漏えいのリスク、あるいは法令違反のリスクが回避されるわけではないということです。

トークナイゼーションという選択肢

こうしたマイナンバー制度の要件と、今日のサイバー攻撃のトレンドを合わせて考えると、クラウド環境におけるマイナンバーセキュリティを高める一手として、「トークナイゼーションによるデータ保護」が浮上してきます。

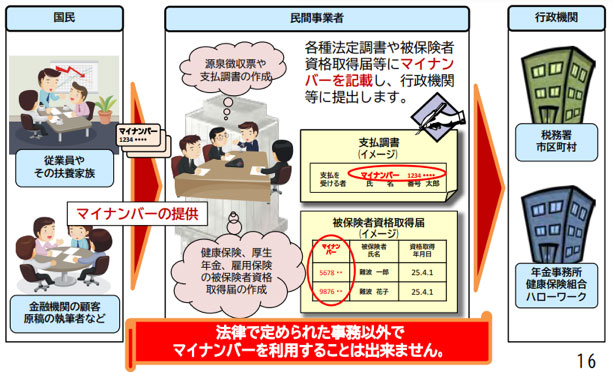

トークナイゼーションとは、機密データを、元データとは何ら関係のないランダム(無意味)なデータ(トークン)に置き換え、第三者による元データの解読を不能にする技術のことです。

この仕組みには、大きく2つのメリットがあります。一つは、「データ漏えい時の影響範囲を限定できる」ことであり、もう一つは、「保護対策範囲の適正化」です。

このうち、一つ目のメリット――つまり、「データ漏えい時の影響範囲を限定できる」というメリットが生まれる理由は、トークナイゼーションが「元データと無関係なデータへの置き換え」の技術であるからです。

例えば、暗号化の場合には、あらかじめ定められたアルゴリズムに基づいて元データから暗号化されたデータが生成されます。そのため、現時点では十分に安全と考えられているアルゴリズムであっても、コンピューターの演算能力の向上により、いずれは解読されるリスクがあると言われています。つまり、暗号化データが漏えいした場合、その時点では元データが解読されずに済むとしても、いずれは、漏えいの影響が「元データの解読=実害」に及ぶおそれがあるわけです。

それに対して、トークンは、元データから生成されたデータではなく、元データとは何の関係性も持たないランダムな数字・文字の羅列にすぎません。また、トークナイゼーションでは、そのトークンと元データとの関係づけもランダムに行われます。そのため、トークンから元データが解読されるリスクはなく、隠ぺいしたいデータをトークンに置き換えておけば、たとえそのデータが漏えいしても、影響の範囲が限定的になるのです。

「クラウドでマイナンバー保護」の現実解

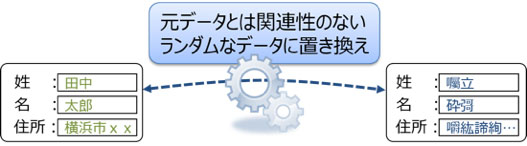

こうしたトークナイゼーションの仕組みを用い、特定個人情報をトークンに自動的に置き換えてクラウドに配置し、元データとトークンとの対応関係を自組織内のデータベース(トークンデータベース)で管理すれば、クラウドから「特定個人情報の内容」そのものが漏えいするリスクを回避できます。また、繰り返しとなりますが、トークンは元データの暗号化によって生成されるものではありません。そのため、たとえトークンが漏えいしたとしても、元の情報を得ることはできないのです。暗号化したマイナンバーについては元データと同等に扱うことを規定しているマイナンバー法においても、トークンとマイナンバーを同等に扱う必要があるとは明記されていません。

また、例えば、クレジットカード業界のデータ・セキュリティ国際標準「PCI DSS(Payment Card Industry Data Security Standard)」においても、トークンは機密情報の範囲外とされています。その点からも、トークンが安全なデータであり、マイナンバー法に対するコンプライアンスを検討するうえでも、法が定めるマイナンバー管理の枠外に置くことができると考えられます。

トークナイゼーションでは、トークンデータベースの管理といった運用の手間が発生します。また、トークンデータベースからの情報窃取・情報漏えいによって、元データが攻撃者の手元に渡るおそれもあります。それでも、トークンデータベースの保護を徹底しさえすれば、クラウドを通じたマイナンバー漏えいのリスクが回避され、同時にコンプライアンスも実現できます。言い換えれば、トークナイゼーションの仕組みによって、クラウド上でマイナンバー対策を講じるうえでの保護対象を絞り込むこと――つまり、上述した「保護対策範囲の適正化」を図れるのです。

さらに、トークナイゼーションの場合、トークンと元データのフォーマット(文字種別、桁数)を合わせることもできます。そのため、既存システムへの影響を比較的少なく抑えられ、アプリケーションにも大きな改修を求めません。ゆえに、クラウドのメリットを生かしたまま、短期間かつ低コストでマイナンバー制度へ対応を果たせます。その点でも、トークナイゼーションは、クラウド上でのマイナンバー管理を行ううえでの現実的なソリューションと言えるでしょう。

永続不変の個人情報に適したセキュリティのアプローチ

周知のとおり、いくら強固な暗号方式が開発されても、それを解読するアルゴリズムや解読アプローチは必ず見つかると言われています。実際、解読に数万年かかると見られた暗号も数十分で解読できるようになるなど、近年のCPUパワーの進化はすさまじいです。しかし、そもそも暗号化という手段を採用しなければ、解読のリスクを被ることはありません。その意味でも、トークナイゼーションは、マイナンバーという「原則的に変更が不可能なデータ」のセキュリティを確保するのに適した仕組みと言えます。

現在、トークナイゼーションを利用した具体的な製品として、NTTテクノクロスからは「TrustBind/Tokenization」が提供されています。

この製品は、Salesforceをはじめとする各種クラウドサービスに対して、トークナイゼーションの適用を低コストで実現します。また、TrustBindの製品群では、各種クラウドサービス利用時のアクセスログを記録し、統合的に管理する機能も提供しています。これを用いれば、マイナンバー対策上の内部統制やログ監査の要求にも対応できるでしょう。

クラウドでのマイナンバー対策について悩まれている方は、TrustBindの採用を検討してみてはいかがでしょうか。