「リスクベース認証」とは?

~仕組みやメリット・デメリットを紹介~

はじめに

なりすましによる不正アクセス対策に有効とされる「リスクベース認証」。

決して新しい技術ではありませんが、クラウドサービスの活用が進む現在、多くの企業から再度注目されています。

また近年では応用情報技術者試験の問題にも登場しており、その認知度や注目度は増す一方です。

今回はその「リスクベース認証」について、どのようなことができて、どのような仕組みで実現するのか、またそのメリットやデメリットについて紹介します。

リスクベース認証とは

世にある多くのサービスではIDとパスワードで認証を実施しログインしますが、もしIDとパスワードが漏洩してしまった場合に悪意のある者によってなりすまされ、不正にアクセスされてしまいます。

また、なりすまし対策としてワンタイムパスワードなど他の認証要素を組み合わせる「多要素認証」を導入すると、アクセスのたびに何度も追加の認証を要求されて、利用者としては手間が増える一方です。

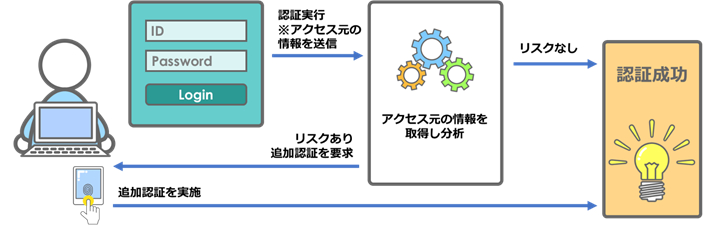

「リスクベース認証」ではログインの際に様々な情報を取得し、リスクがあると判定されたときにだけ追加の認証を要求するので、利便性を維持しつつログイン時のセキュリティ強化が実現できます。

リスクベース認証の仕組み

リスクベース認証では、認証時にHTTPヘッダやCookieなどの情報から要求元の情報を取得します。

取得した情報から、いつもと違う環境と判断した際に"リスクあり"と判定して追加の認証を要求します。

たとえば、国内からのみ利用するクラウドサービスを企業で契約し社員に利用させているとします。

この際、リスクベース認証ではログイン要求時にGPS情報やIPアドレスからどの地域からのアクセスなのかを取得します。

通常であれば国内からのアクセスのはずですが、国外からのアクセスだった場合に追加で所持認証(たとえばSMSによるワンタイムコード認証)を要求します。

また、通常は日中帯にしかサービスにアクセスしない利用者が深夜帯にアクセスしてきた場合に、追加で認証を要求するということもリスクベース認証で実現できます。

IDとパスワードを不正に入手した悪意のある者が、海外から情報を盗もうとアクセスしたり、普段使っていないデバイスを使ってアクセスを試みたりする際に"リスクあり"と判定して追加で認証を要求し、ログイン時のセキュリティを高めることができるのがリスクベース認証です。

利用されるリスク要素

リスクベース認証でリスクがあるかどうかを判定するために利用する要素には主に以下のものがあります。

| 要素 | リスク判定の例 |

IPアドレス |

特定のIPアドレスの範囲(社内ネットワーク経由でのアクセスなど)以外のアクセスだった場合は"リスクあり"と判定する |

位置情報 |

GPSやIPアドレスからアクセス元の地域を取得し、リスクのある地域からのアクセスを"リスクあり"と判定する |

時間帯・曜日 |

日中帯または平日に利用されることが多いサービスの場合、それ以外のアクセス(早朝深夜、土日祝日)を"リスクあり"と判定する |

登録済みのデバイス |

組織で管理しているデバイスからのアクセスでない場合に"リスクあり"と判定する |

過去にアクセスしたことのあるデバイス |

過去に認証または多要素認証でログイン/アクセスに成功したデバイスでない場合に"リスクあり"と判定する |

不可能な移動 |

アクセスされた時間帯とアクセス元の地域と過去のアクセス状態から不可能な移動を検知し"リスクあり"と判定する |

OSやブラウザの種類・バージョン |

OSおよびブラウザの種類・バージョン情報から危険と判断されたものを"リスクあり"と判定する |

上記のうち、特徴的なものとしては「不可能な移動」があります。

これは過去のアクセス履歴とたった今アクセスした時刻と位置情報から、不可能とされる移動を検知し判断します。

たとえば、10分前のアクセスでは東京からのアクセスだったのに対して、たった今ブラジルからのアクセスがあった場合に、その移動は不可能であると判定し"リスクあり"と判断します。

これらの要素を利用しリスクを総合的に判断して、リスクがあると判定された場合は追加で認証を要求します。

リスクベース認証のメリットとデメリット

メリット

リスクのあるアクセスのときだけ追加の認証を要求するため、いつもどおりの利用環境であれば利用者は追加の認証が不要(たとえばIDとパスワードだけ)でサービスにアクセスできます。

リスクを検知したときだけ追加で認証を求めることができるので、リスクの少ない環境でアクセスしている利用者の利便性を下げることなく、ログイン時のセキュリティを高めることができるのが大きなメリットです。

さらに、リスクがあってもアクセスをブロックする仕組みではないので、そのアクセスが追加の認証によって正当なものと判断されれば、利用者はサービスにアクセスすることができます。

たとえば、いつもは国内からアクセスしている利用者が、海外出張などで一時的に海外からアクセスしたとしても、追加の認証に成功すればいつもどおりサービスにアクセスすることができます。

デメリット

少なからず追加の認証を実施するための多要素認証等の運用が発生したり、リスクベース認証そのものの運用が発生したりするので、IDとパスワードだけの場合に比べて運用負荷やそれに伴うコストがかかってくる可能性があります。

ただしこれはリスクベース認証を使わずに多要素認証を運用するコストと大きく変わらないとも言えます。

単に多要素認証を導入するコストと大きく変わらないのであれば、はじめからリスクベース認証を導入するのも良いのではないでしょうか。

さいごに

「リスクベース認証」について紹介しました。

ログイン時のセキュリティを向上させるために単に多要素認証を採用するだけではなく、リスクベース認証を使って多要素認証の"出し入れ"をすることで、利用者の利便性を損なうことなく、なりすまし等の不正アクセス対策が実現できます。

「リスクベース認証」を活用し、セキュリティと利便性の両立を実現してみてはいかがでしょうか。

認証・認可プラットフォーム TrustBind

※本コラムに掲載している商品またはサービスなどの固有名称は、各社の商標または登録商標です。

本件に関するお問い合わせ

NTTテクノクロス株式会社

ビジネスイノベーション事業部