~ パスワード認証の課題と解決策 ~

「パスワードレス」でセキュリティと利便性を両立するFIDO認証とは?

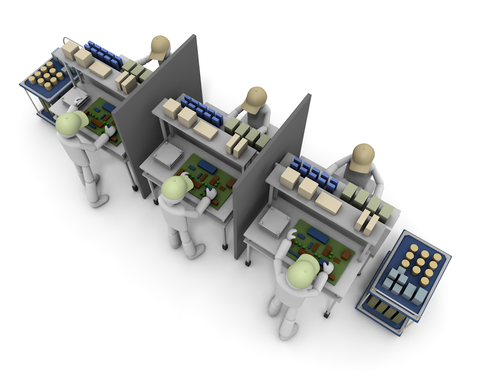

総務省の「企業におけるクラウドサービスの利用動向」によりますと、

2019年度の時点でクラウドサービスを利用している企業の割合は約65%と報告されています。

出典:「令和2年版情報通信白書」(総務省)企業におけるクラウドサービスの利用動向(https://www.soumu.go.jp/johotsusintokei/whitepaper/ja/r02/html/nd252140.html)

2020年度以降の利用率はまだ報告されておりませんが、コロナ禍が続きリモートワークを採用する企業が増加している中、

この割合は2019年度よりさらに増加していると考えられます。

一方、クラウド利用企業だけでなく、クラウド上でサービスを提供する企業も増加しており、

クラウドサービスの提供/利用が当たり前の時代になってきています。

DX(デジタルトランスフォーメーション)の推進やコロナ禍の影響により、

世の中がクラウドファーストになっていく中、気になるのはやはりセキュリティや情報漏洩リスクです。

特に各クラウドサービスを利用する際に必要となるパスワードに関しては、

クラウドサービス提供側にもクラウドサービス利用者側にもセキュリティに関する大きな課題があります。

今回は、パスワードに関する課題とパスワードの運用自体が不要になる技術「FIDO認証」を紹介いたします。

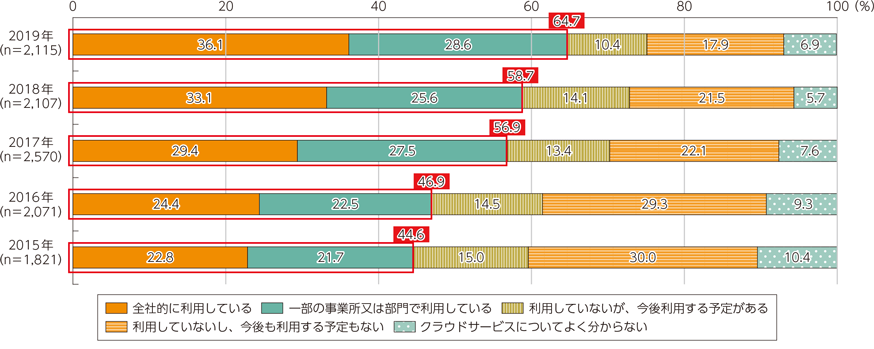

パスワードの課題(クラウドサービス利用者側)

クラウドサービス利用者側のパスワード運用の課題として、以下の3点が挙げられます。

- パスワードの単純化

- 同じパスワードの使い回し

- パスワード入力の手間

「パスワードの単純化」と「同じパスワードの使い回し」は、パスワードに関するセキュリティの課題として知られています。

パスワードを単純なものにしてしまうと、攻撃者にとっては推測しやすい文字列となり、不正ログインが容易になってしまいます。また、複雑なパスワードであっても、1か所のサービスでそれが漏えいしてしまうと他のサービスにも不正アクセスされる危険が生じます。

これらの課題への対策としては、クラウドサービスごとに異なる複雑なパスワードを設定することが推奨されています。

しかし、クラウドサービスごとに異なる複雑なパスワードを設定し、それらを全て記憶しておくことは、クラウドサービス利用者にとって大きな負担となります。ましてや、DXが進みクラウドファーストが加速し、利用するクラウドサービスの数が増えれば増えるほど、パスワード管理は利用者が記憶できる限界を超えてしまうため、事態はより深刻になっていきます。

つまり、利用者が、パスワードを単純化したり、同じパスワードを使い回したりしてしまうという行動をとってしまう理由には、パスワード認証そのものが利用者に対して大きな負担を強いる仕組みであるという根本的な課題が存在します。

パスワード管理における非推奨行為についての啓発活動は、情報処理推進機構(IPA)などを中心に広く実施されているのですが、どれだけ啓発活動を行っても、パスワードに起因するセキュリティ事故が後を絶たない理由はそのあたりにあります。

また、「パスワード入力の手間」に関しては、特にスマートフォンを利用する利用者の課題となります。一般的に推奨される、大文字・小文字・数字・記号を全て含むような"複雑"なパスワードを利用する場合、スマートフォンが提供するソフトウェアキーボードだと非常に入力が面倒になってしまうことが、結果的に単純なパスワードの利用に繋がってしまいます。

クラウドサービス提供者としては、安全・安心かつ快適にサービスを継続利用してもらうために、このような利用者の負担はできる限り減らしたいと考えるでしょう。

パスワードの課題(クラウドサービス提供側)

一方、クラウドサービス提供側のパスワード運用の課題として、「秘匿情報の管理」が挙げられます。

秘匿情報を保持すると、秘匿情報の資産価値に応じてセキュリティリスクが高くなるため、クラウドサービス提供者はできるだけ保持する秘匿情報は最小限にしたいところです。

特にID/パスワードに関しては、外部に漏れてしまった場合、運営するサービスへの不正アクセスだけではなく、他社サービスへの不正アクセスにもつながる可能性があるため、被害が大きくなってしまいます。

パスワードを運用し続ける場合、このリスクに関しては逃れることはできません。

実際にインシデントにも・・・

パスワードリスト攻撃によるお客様情報漏洩へ

2019年度に金融企業のスマートフォンアプリに対して、パスワードリスト型攻撃がありました。

パスワードリスト型攻撃は何かしらの手段により入手したID/パスワードを利用して、同じID/パスワードを利用していないかしらみつぶしに認証してみるという攻撃となります。

この攻撃が成功した場合は、対象のアカウントに不正ログイン出来てしまい、そのお客様の情報が漏えいしてしまいます。このインシデントでは、攻撃を受けた結果、顧客のID情報約1.5万件が不正侵入を受けた可能性があると発表されました。

この攻撃が成功したのは、クラウドサービスの利用者が同じID/パスワードを流用したことが直接的な原因かもしれませんが、クラウドサービス事業者がパスワード認証しか利用できないサービスを提供していたことも被害が拡大した原因であり、場合によっては賠償責任を問われる可能性もあります。

WAFの設定ミスから秘匿情報の漏洩へ

2018年度に経営コンサルティングの会社が運営するウェブサイトにて、WAF(Web Application Firewall)の設定ミスを利用した不正アクセスが発生し、60万件弱の会員メールアドレスやパスワードが漏えいしています。

本事故の原因はWAFの設定ミスを突いたSQLインジェクションとのことですが、そもそもパスワードという秘匿情報を保持しておかなければ、不正アクセスが行われたとしても被害は最小限に留められたと考えます。漏洩したID/パスワードに関しては、1つ目の事故の攻撃手法であるパスワードリスト攻撃にも利用されてしまいます。

そのような課題を解決できるFIDO認証とは?

多くのインシデントの原因となり、セキュリティ担当者やサービス事業者を悩ませてきたパスワード管理の問題について、近年は技術やデバイスの進化による「パスワードレス認証」という解決策が提唱されています。中でも、「FIDO認証」はパスワードに代わる次世代の認証技術として広く普及する可能性が高いと考えられています。FIDO認証はパスワード認証と比べてより高セキュリティな、より高ユーザビリティな認証を実現出来ます。

FIDO認証ではパスワードの代わりに、指紋や顔などの生体認証を利用することができるため、クラウドサービス利用者側の課題であった「パスワードの単純化」「同じパスワードの利用」「パスワード入力の手間」を解消することができます。

また、FIDOは生体認証を利用できますが、生体情報などの秘匿情報をクラウドサービス側で保存する必要がない仕組みになっていることもクラウドサービス提供側のメリットとなります。

パスワードのような秘匿情報をクラウドサービス側で保存せずに当人認証を行う技術の詳細は、後日別のコラムとして公開を予定しておりますので、そちらをご確認下さい。

FIDO認証を用いるとこんなことができる!

高セキュリティかつ高ユーザビリティを実現できるFIDO認証ですが、環境によってはシングルサインオンを組み合わせることによって、さらに高度なセキュリティやユーザビリティを実現することが可能です。

以下の図はA社が2つのサービスを個別に運用している例です。エンドユーザは両サービスに対して異なるID/Passwordを利用してログインします。

しかし、ここには本コラムでお話ししたパスワード認証の課題が存在してしまい、セキュリティ的にもユーザビリティ的にもとても低いです。

そこで、FIDO認証とシングルサインオンを組み合わせると、以下の図のように複雑なパスワードを複数回入力することなく、ワンタッチで各サービスにログインすることができ、エンドユーザにとっては非常に嬉しい未来を実現することができます。

おわりに

パスワード運用の課題と、その解決方法であるFIDO認証に関してご紹介いたしました。

FIDO認証は、パスワードにとって代わる認証として採用することも、複数の認証方式を併用する「多要素認証」の1つとして採用することも可能です。

また、パスワード認証を完全に置き換えるのではなく、FIDO認証とパスワード認証のどちらかでログインできるようにしておき、FIDO認証ではなく認証強度の弱いパスワード認証でログインするときは多要素認証を適用するなど、運用方法を工夫することでセキュリティとユーザビリティのバランスを最適化させることも可能です。

NTTテクノクロスの製品である「TrustBind」は、お客様のご要望に応じた様々な認証基盤構築をサポートしています。

認証強化やシングルサインオンについての課題解決については、「TrustBind」にぜひご相談ください。

合わせて読みたい

パスキー/FIDO認証対応 TrustBind

※本コラムに掲載している商品またはサービスなどの固有名称は、各社の商標または登録商標です。