IoTのセキュリティ対策 ~IoT機器に潜む脅威~

「モノのインターネット」と呼ばれるIoT(Internet of Things)は、製造業のDX(デジタル・トランスフォーメーション)などさまざまな可能性を秘めています。本コラムでは、IoTにおけるセキュリティについてご紹介いたします。

IoTとは?

IoT(Internet of Things)の正式な定義はIDC(International Data Corporation)によると、「ローカルかグローバルかを問わず、IP接続を使って、人間が介在することなく通信する一意に識別可能なエンドポイントデバイス(または「もの」)のネットワークである」とされています。

つまり、IoTとは通信をする「もの」によって形成されるネットワークのことです。

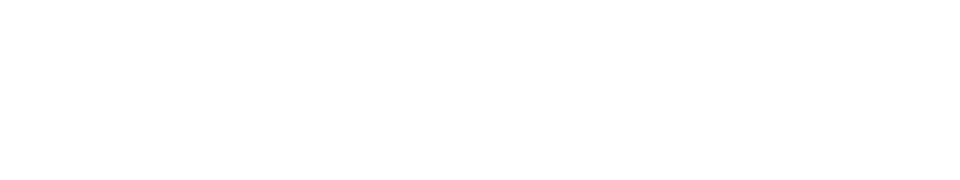

IoTのインターネット通信ではTCP/IPという通信プロトコルが一般的に使用されています。 たとえば、デジタル複合機や監視カメラはTCP/IPを用いてインターネットに接続する代表的なIoTデバイスです。

またスマートロックキーやスマートメータのように、計算能力が低いなどの理由でTCP/IPが実装できずインターネットに直接接続できないデバイスもあります。 これらのIoTデバイスは、次章で紹介するTCP/IP以外の通信技術を用いて、下図で示すようにゲートウェイ・フォグ層を通じてインターネットと通信しています。

IoTのセキュリティ問題と対策

近年普及してきたIoTデバイス、新しく出現したIT機器がサイバー攻撃の対象となるのはよくあることで、IoTデバイスも例外ではありません。

総務省、経済産業省においても「IoTセキュリティガイドライン」(*1)が公表され、急速に普及したIoTデバイスの利用について、セキュリティ面の注意喚起がなされています。

ここからは、サイバー攻撃の対象になりつつあるIoTについて、セキュリティ上の課題と対策を紹介します。

①煩雑なパスワード管理によるIoTデバイス乗っ取り

前章で紹介したように、デジタル複合機や監視カメラは直接インターネットと通信するIoTデバイスです。

これらの機器の使用者がITに関して素人である場合、IoTデバイスがインターネットに接続するコンピューターであるという意識が低くなってしまいます。 そのため、パスワードがデフォルト設定のままになっていることがあり、サイバー攻撃の対象とされやすいです。

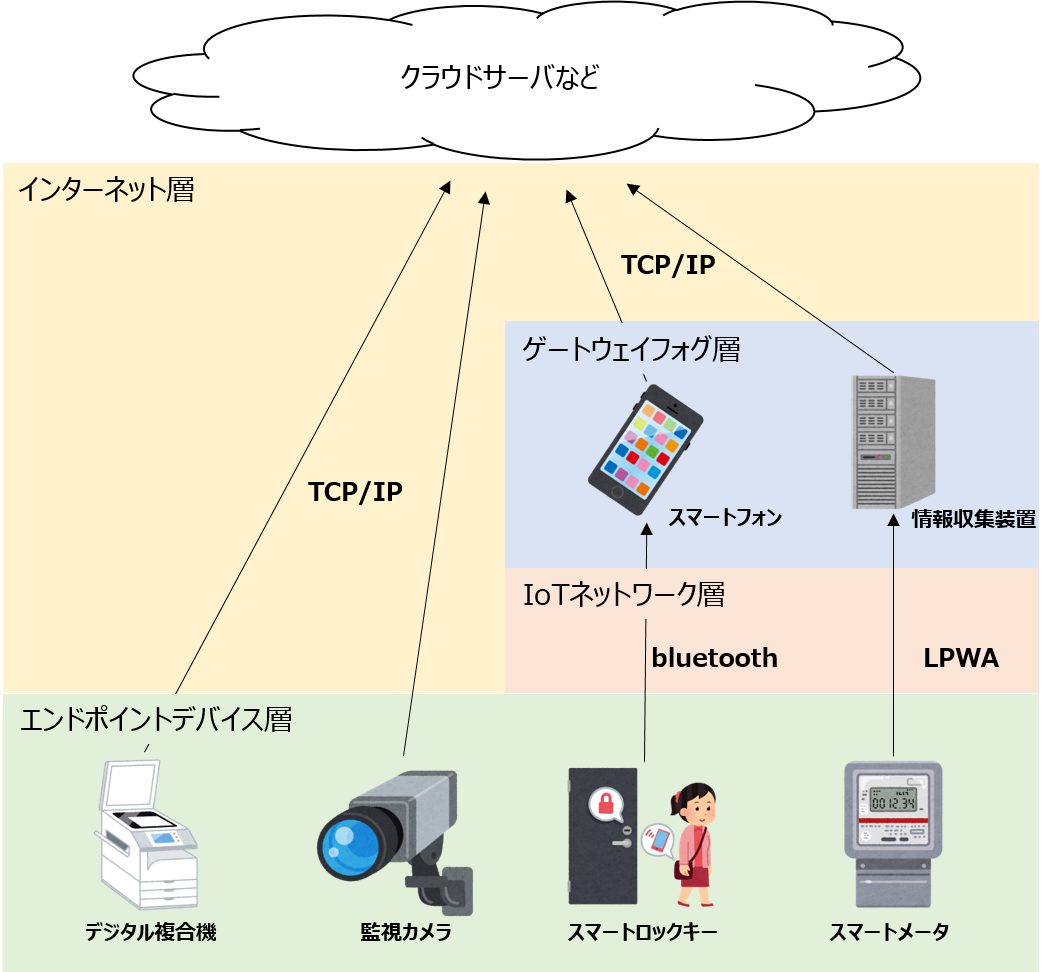

サイバー攻撃を受けたIoT機器は攻撃者に乗っ取られ、気付かないうちにBot化(外部から攻撃者に遠隔で操作される状態)され、他のサイバー攻撃の手助けをすることになってしまいます。

2016年、セキュリティジャーナリストのサイトや、DNSサービスを提供する米Dyn社という企業のサーバにDDoS攻撃が仕掛けられるという事件が起こりました。 この事件ではIoTデバイスである多数の監視カメラや、ストレージ機能を持ったWi-Fiルータが乗っ取られて攻撃に利用され、TwitterやNETFLIX、The Wall Street Journalなど著名なサイトのサーバを止めることになり甚大な被害がでました。

これらの攻撃は「Mirai」と呼ばれるIoT機器を対象にしたマルウェアが引き起こしたとされています。 Miraiは、インターネットをスキャンして開いたままになっているtelnetを見つけると、内蔵した61種類のユーザIDとパスワードのペアを試し、運よくログインできるとそのIoTデバイスの制御権を奪取します。

同様の動作を繰り返して、何万ものbot化されたIoTデバイスの制御権を奪取し、それらのbot化したIoTデバイスを用いて攻撃者はDDoS攻撃を実行しました。 監視カメラやデジタル複合機などのIoTデバイスは個人のものではなく、設備・施設の一部になるようなものが多いため、個人でパスワード設定がしにくく、パスワード管理がおざなりになりやすいです。 ですが上記のような攻撃もあるため、今一度パスワード管理を見直すことが大切です。

②IoTネットワークの未熟なプロトコルによる脆弱性

IoTデバイスには、BluetoothやLPWAなどの無線通信技術を用いてゲートウェイ・フォグ層のデバイスと通信しているものもあります。

Bluetoothは2001年からIEEE802.15.1として規格化が始まった技術で、現在ではイヤホンやマウス・キーボードといったパソコンの周辺機器にも使われています。

LPWA(Low Power Wide Area)は2015年頃から普及を初めた新しい無線通信技術で、電池で長時間稼働する省電力性があり、少ない基地局で広範囲をカバーできます。 使用例としては、スマートメータからの非接触での電力計測量収集や土石流などの災害の検知などがあります。

これらの比較的新しい通信技術には脆弱性が多く潜んでいる可能性があり、現に2017年にはBluetoothの「Blueborne」と呼ばれる脆弱性が見つかっています。

Bluetoothは、最初にペアリング操作で接続する機器を認証しますが、Blueborne脆弱性を悪用するとペアリング無しで接続ができてしまうだけではなく、クライアントのOSの乗っ取りまで可能です。

LPWAは暗号化が導入されていますが、その安全性は完全には検証されていないため、もし脆弱性が見つかり攻撃されたら、スマートメータからの電力量情報の書き換えなどをされてしまうかもしれません。

無線通信技術の脆弱性をついた攻撃について、こまめなセキュリティアップデートで対策するのはもちろんですが、ゲートウェイ・フォグ層での対策が有効であるとされています。

個々のIoTデバイスには、計算能力が低くOSもない場合がありますが、ゲートウェイ・フォグ層のデバイスは、多数のエンドポイント層のIoTデバイスの通信を制御する能力がありTCP/IPで通信するためのOSも搭載されています。 そのため、ゲートウェイ・フォグ層のデバイスに、ローカルネット上の不正侵入を検知する不正侵入検知システム(IDS : Intrusion Detection System)を導入することで、ローカルネット上のIoTデバイスの通信監視、侵入検知などが可能になります。

まとめ

IoTデバイスは通信方式の仕様や、OSの有無/種類などがデバイスによって異なるため、すべてのデバイスに有効な特効薬のような防御方法はまだ存在しません。 そのため先ほど紹介したようなパスワード管理などの基本の徹底と、ゲートウェイ・フォグ層などの上の層による全体管理が大切です。

(参考) (*1)経済産業省「IoTセキュリティガイドライン」

WAF/DDoS対策/CDN/bot対策 TrustShelter/WAF

※本コラムに掲載している商品またはサービスなどの固有名称は、各社の商標または登録商標です。