企業のクラウド運用に必要な7つのセキュリティ統一基準と具体的な設定例

~AWS編~

システムのクラウド化が進む中、クラウド環境の設定ミスによるセキュリティ事故が多数発生しています。

提供されているクラウド基盤のセキュリティが強固であったとしても、クラウドのセキュリティ設定が間違っていれば大きな事故につながってしまいます。

今回は、AWSでシステムを運用するケースを例にとり、セキュリティの国際的な統一基準をご紹介するとともに、統一基準を遵守するための具体的な設定例についてご紹介します。

国内で加速するクラウド需要

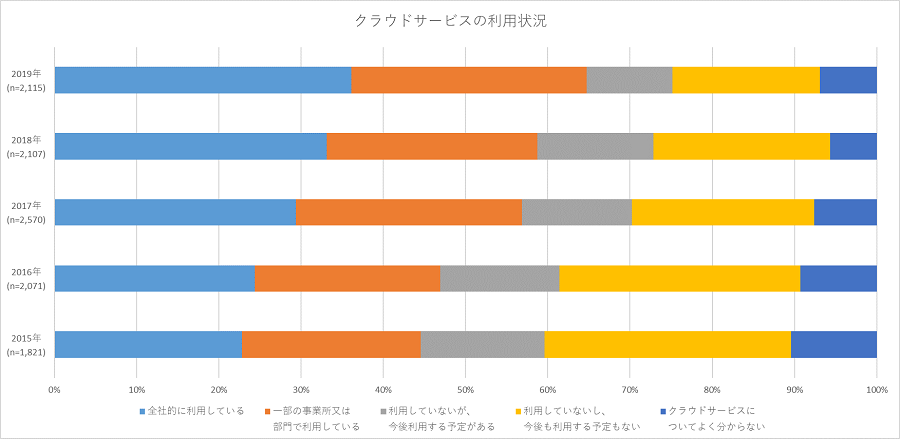

政府が「クラウド・バイ・デフォルト」の方針を示して以来、国内企業でもクラウドサービスの積極的な活用が加速しています。特に現在、コロナ禍等で、従来社内のローカルネットワーク上でオンプレシステムとして運用されていたシステムをAWSなどのクラウドへ移行し、在宅作業者の方から接続しやすいインフラを整備され始めている企業も多いのではないでしょうか。

https://www.soumu.go.jp/johotsusintokei/statistics/statistics05.html

クラウド利活用への障害(セキュリティ対策)

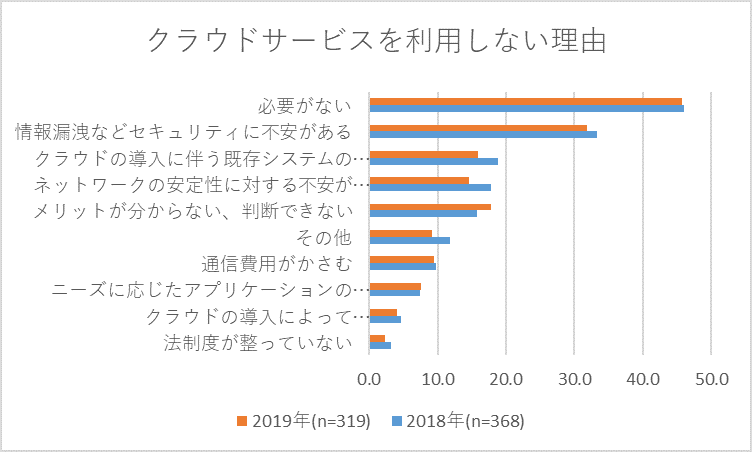

一方で、クラウドを利用するにあたって、セキュリティを担保した運用にするためにどういった対応が必要なのかを検討されている企業も多いでしょう。

今回は、そのような企業における、クラウドを運用する際に留意すべきセキュリティ対策と運用ルールについて、国際的な規格類の情報と、具体的な運用イメージ、設定例などを詳しく解説していきます。

https://www.soumu.go.jp/johotsusintokei/statistics/statistics05.html

情報セキュリティの国際的な統一規格

情報セキュリティの世界的な統一規格は複数多種存在し、企業活動に沿った適切な規格によるセキュリティ順守が求められます。例えば欧州に拠点を持つ企業は欧州の個人情報保護法である「GDPR」の規格に対応する必要がありますし、ECサイトなどを運営し、お客様のクレジットカード情報などの個人情報を取り扱う企業はクレジットカード情報保護のセキュリティ基準である「PCI-DSS」に対応する必要があります。

今回は、統一規格の7つの例、規格ごとに必要となる運用ルールの一部紹介、当該ルールを満たすために必要な設定手順について、利用が多いと思われるAWSクラウドを例に説明します。

| 規格 | 内容 |

|---|---|

| ISO 27001 | ISO/IECによる情報セキュリティマネジメントシステム(ISMS)規格 |

| NIST800-53 Rev4 | 米国連邦政府のセキュリティ基準ガイドライン |

| PCI-DSS | クレジットカード情報を保護するためのセキュリティ基準。2021年にバージョン4.0への改訂を予定 |

| CIS Foundations | 米国のCISが公開しているAWSに対する基本的なセキュリティ要件へのベストプラクティス |

| GDPR | EUの一般データ保護規則。欧州に拠点を持つ企業や、域内の個人データを扱う企業が対応する必要のある規則 |

| HIPAA | 米国の医療情報機密保持法 |

| AWS BestPractices | AWSにおけるベストプラクティス |

具体的なセキュリティ要件とAWSにおける設定例

管理者アカウントの利用を避ける

対応が必要な規格

| ISO | NIST | PCI-DSS | CIS | GDPR | HIPAA | Best Practices |

|---|---|---|---|---|---|---|

| ○ | ○ | ○ | ○ | ○ | ○ | ○ |

説明

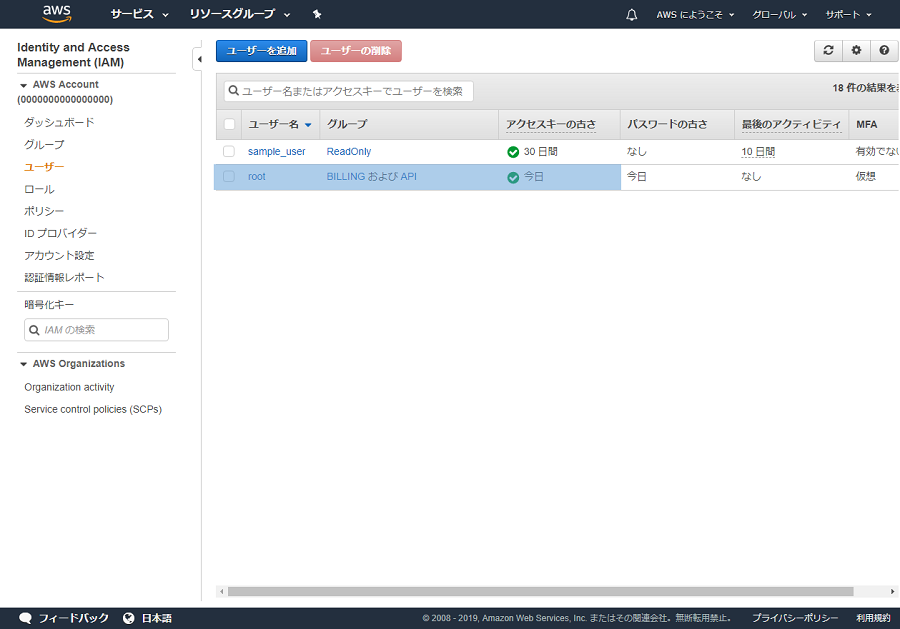

AWS管理コンソールに対して、ルートアカウントの利用履歴を確認します。

設定例

AWSの「IAM」管理コンソールから「ユーザ」情報画面へ遷移し、rootアカウントによる直近のログイン履歴がないか確認します。下記例はrootアカウントによるログインが記録されているためNGとなります。

管理者コンソールに接続可能なユーザに対して、多要素認証(MFA)を有効にする

対応が必要な規格

| ISO | NIST | PCI-DSS | CIS | GDPR | HIPAA | Best Practices |

|---|---|---|---|---|---|---|

| ○ | ○ | ○ | ○ | ○ | ○ | ○ |

説明

AWSの管理コンソールが利用可能なユーザ全てに、ログイン時、ID、パスワードの他に、追加で多要素による認証を求める設定を実施します。

設定例

AWSの「IAM」管理コンソールから「ユーザ」情報画面へ遷移し、各ユーザの「認証情報」タブよりMFAデバイスを有効化します。

リモートデスクトップ接続(RDP)、SSH接続ポートがグローバルに公開されていないこと

対応が必要な規格

| ISO | NIST | PCI-DSS | CIS | GDPR | HIPAA | Best Practices |

|---|---|---|---|---|---|---|

| ○ | ○ | ○ | ○ | ○ |

説明

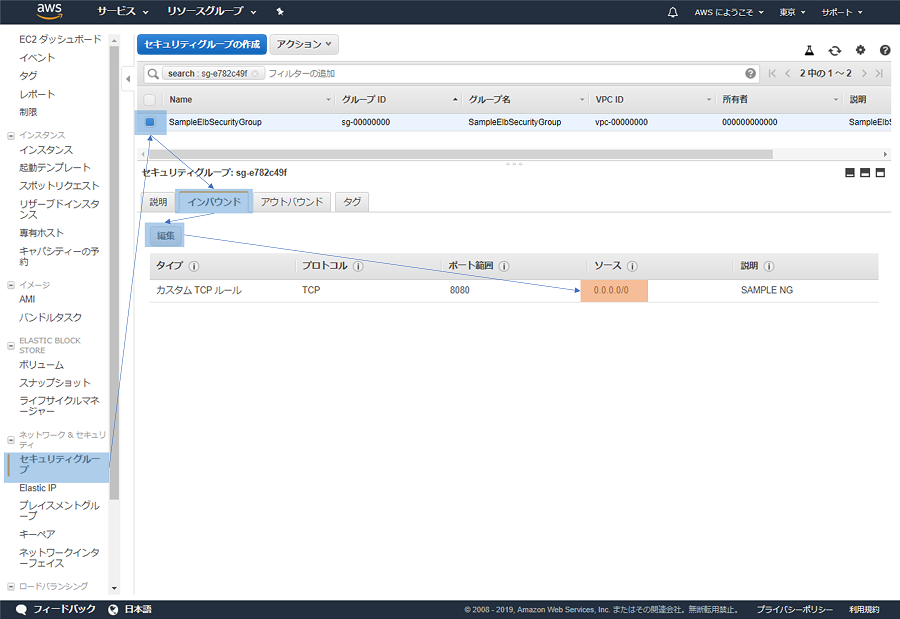

Windowsによるリモート接続、およびLinuxサーバへのSSH接続に利用するポート番号を制限します。

設定例

AWSの「EC2」管理コンソールの「セキュリティグループ」タブにて、EC2(サーバ類)、ロードバランサ等に適応するソケット情報を制御している、セキュリティグループの設定を確認します。

ソースが「0.0.0.0/0」=全世界に公開されていて、かつ、ポート範囲「3389(RDP),22(SSH)」が指定されているルールが存在しないことを確認します。

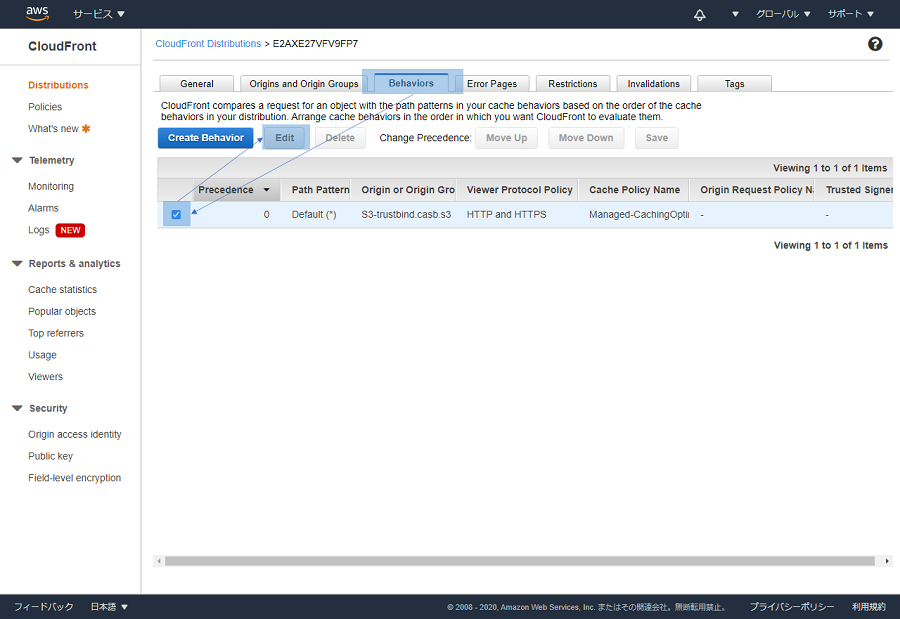

コンテンツ配信(CDN)等で利用するサービス間の通信に、暗号化されたHTTPS通信を利用する(HTTPを利用しない)

対応が必要な規格

| ISO | NIST | PCI-DSS | CIS | GDPR | HIPAA | Best Practices |

|---|---|---|---|---|---|---|

| ○ | ○ | ○ | ○ | ○ |

説明

AWSのCDNサービスである「CloudFront」と、実際のコンテンツが配置されているリソース間の通信に、暗号化されていないHTTPによる通信が可能でないことを確認します。

設定例

AWSの「CloudFront」管理コンソールで、有効になっている全てのリソース中の「Behaviors」タブから、「Viewer Protocol Policy」欄にHTTPが許可されていないことを確認し、許可されている場合は修正します。

S3(ファイルストレージ)を一般公開しない

対応が必要な規格

| ISO | NIST | PCI-DSS | CIS | GDPR | HIPAA | Best Practices |

|---|---|---|---|---|---|---|

| ○ | ○ | ○ | ○ | ○ | ○ | ○ |

説明

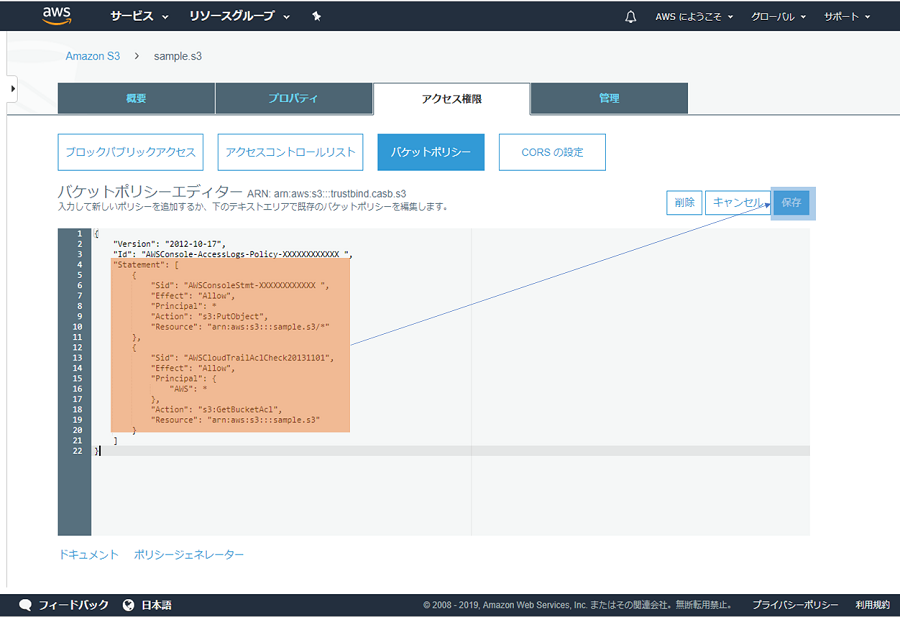

コンテンツファイルを配置することの多い「S3」サービスを、全世界に公開しないことが必要となります。

設定例

AWSの「S3」管理コンソールで、存在するS3バケットリソースの「パケットポリシー」設定を、以下のようなポリシーによる接続制限とします。

まとめ

AWSを例に、クラウドを運用する際のセキュリティに関するチェックポイントをご紹介しましたが、いかがでしたか。

今回ご紹介したものはほんの一例で、規格によっては1,000を超えるルールによるチェックが必要なものもあります。

NTTテクノクロスでは、クラウド・セキュリティ関連のソリューションやコンサルティングサービスを提供しております。「クラウドを活用し始めたばかりでセキュリティが不安」というお客様はぜひお気軽にご相談ください。