ゼロトラストとは?

~ゼロトラストネットワークを実現するために~

ゼロトラストとは?

2019年辺りから、「ゼロトラスト」というキーワードをITセキュリティの分野でよく耳にするようになりました。

ゼロトラストとは、Forrester Research社が2010年に提唱した考え方で、“社内(ネットワーク内)は安全である”という前提に、境界を守るやり方では守れなくなった現状を踏まえ、「すべてのトラフィックを信頼しないことを前提とし、検査、ログ取得を行う」という【性悪説】のアプローチです。

ゼロトラストが注目される背景

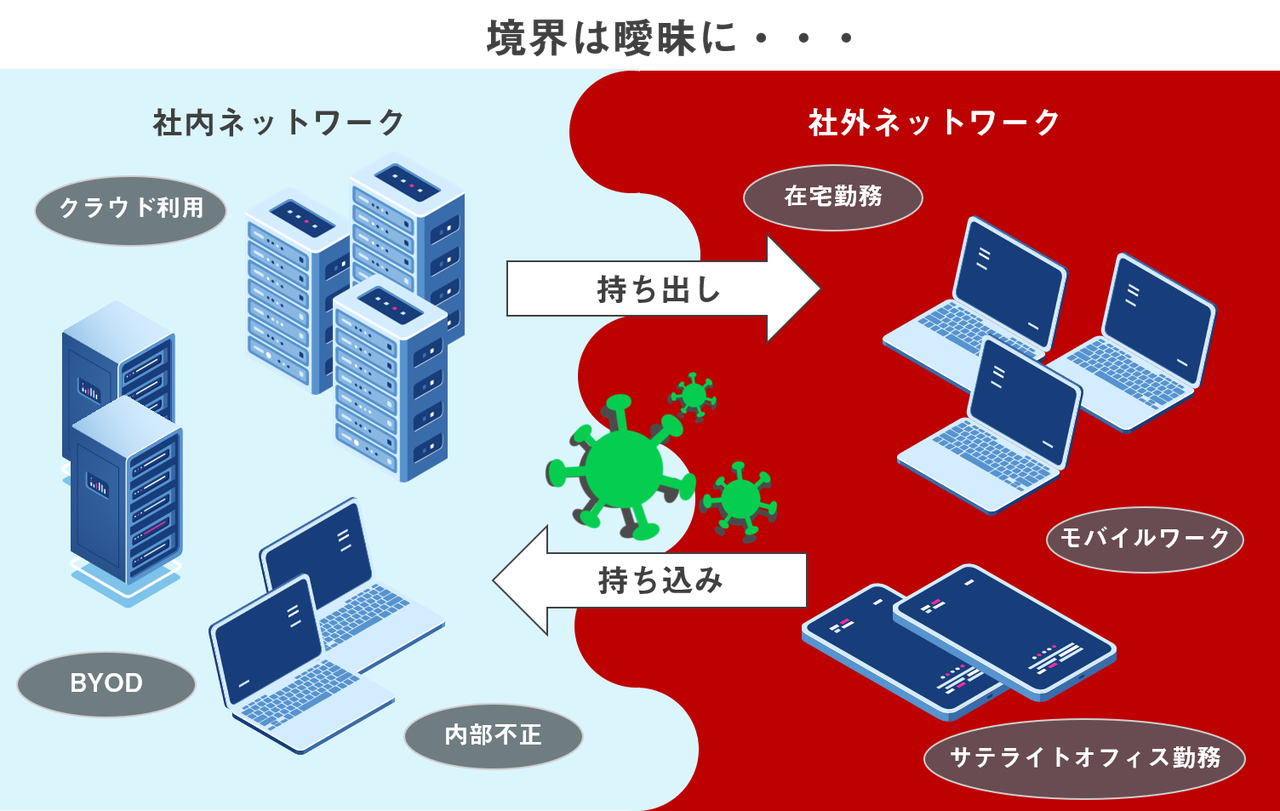

今まではファイアウォールやIPS/IDSなどでネットワークの境界を監視するというセキュリティが主流でした。しかし、昨今は境界を監視するセキュリティ対策では不十分であるとされ、「ゼロトラスト」という考え方が注目されるようになったのです。その背景としては以下が挙げられます。

(1)企業のクラウドサービス利用が増加

総務省の調査(*1)によると、企業におけるクラウドサービスの利用は年々増加しており、2018年度においては約6割の企業でクラウドサービスが利用されています。

さらに、多くの企業でクラウドサービスの効果が実感されていることから、今後もクラウドサービスの利用は増え続けると考えられます。

クラウドサービスを利用するということは、データの保管場所は外部のサーバとなるため、企業内部と外部の境界は曖昧となります。

(2)働き方改革によるテレワークの増加

働き方改革については、2019年4月1日より働き方改革関連法案の一部が施行され、大企業はもちろん、中小企業にとっても重要な課題となっています。

働き方改革の施策のひとつとして挙げられるのが、「テレワーク」です。テレワークでは会社のPCを持ち出したり、自宅やサテライトオフィスのPCを利用したりして、社内のネットワークに接続します。

これにより、端末が企業内部と外部の境目を行き来することになるため、境界での監視が困難になるのです。 総務省の調査(*2)によると、テレワークの利用率は増加傾向にあります。

さらに、近年の感染症の流行や、2020年の東京オリンピック等を鑑みると、テレワークの利用は更に増えていくことになるでしょう。

(3)内部不正による情報漏えいの増加

近年、外部からのサイバー攻撃だけではなく、内部不正による情報漏えいも後を絶ちません。

IPA(情報処理推進機構)による、「情報セキュリティ10大脅威 2020」(*3)においても、「内部不正による情報漏えい」が、企業における脅威で第2位にランクインしています。

境界内部の社内ネットワークが安全であると言い切ることはできないのです。

ゼロトラストネットワークの実現

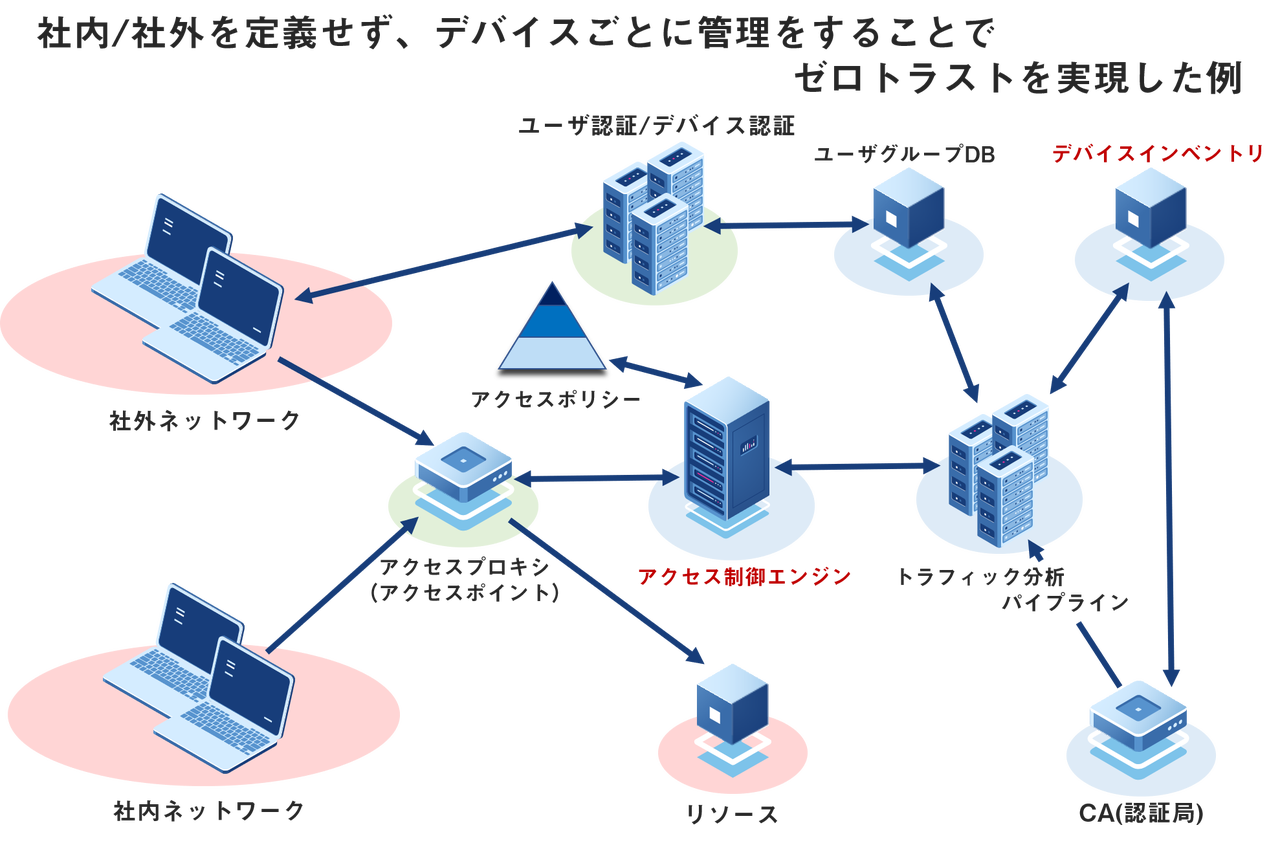

ゼロトラストネットワークは、ネットワークの境界は防御線としての意味をなさず、すべての通信アクセスを信頼しないという考え方に基づき、対策を講じます。

ゼロトラストネットワークモデルを検討するうえで重要なことは、「通信アクセスをすべて可視化/検証すること」、「すべての記録(ログ)を残すこと」、「必要最低限の認可をユーザに与えること」です。

これらの概念をベースに、様々なゼロトラストネットワークが提唱されています。 例として、以下のようなゼロトラストのアプローチが挙げられます。

- 境界を改めて定義し、「外部」だけでなく「内部」からの攻撃も防御

- 境界をソフトウェアで構築し、集中制御

- 社内/社外の境界を定義せず、デバイスごとに管理

どのようなゼロトラストの方式をとるかは、企業ごとの事情に合わせて検討する必要があります。

エンドポイントの保護/管理の重要性

ゼロトラストネットワークを検討するうえで欠かせないのが、エンドポイント(PCなどの端末)におけるセキュリティです。

以前まで、エンドポイントは境界の内側(内部ネットワーク)にあるものだとされていましたが、境界がなくなったゼロトラストネットワークモデルにおいては、エンドポイントの挙動を可視化し、保護/管理することが重要となります。

以前は社内イントラネットにあるデバイスをすべて信頼していました。しかしゼロトラストの原理に基づけば、ネットワークにつながっている以上、安全な場所は無くなくなりつつあるのです。

EDRがエンドポイントにおけるゼロトラストをサポート

ゼロトラストの実現において注目されているのが、「EDR(Endpoint Detection and Response)」と呼ばれるジャンルのエンドポイントセキュリティ製品です。

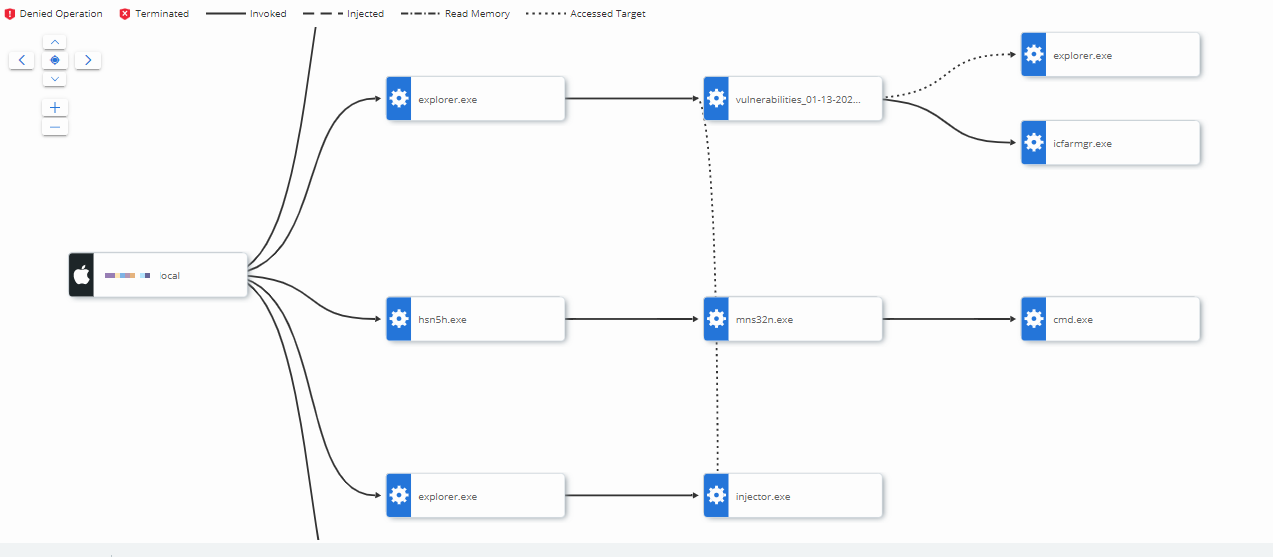

EDRは、ゼロトラストを前提とし、脅威に侵入された後の対応に特化しています。EDRはエンドポイントでどのようなアプリケーションが、どのように動作しているか、外部と通信をしているか、不審なファイルを起動していないかなど、端末の挙動を可視化します。

EDR製品には主に以下の特徴があります。

- 各端末(エンドポイント)のプロセスを可視化し、脅威を検知

- 感染した端末を隔離

- 隔離した端末の調査/復旧支援

以下のように、端末で何が起こっているのかを視覚的に確認することができ、更に詳細な調査も可能です。

このように、端末の挙動を可視化することで、社内外を問わず、端末のセキュリティを担保することができるのです。

まとめ

今回は、「ゼロトラスト」について解説いたしました。

ゼロトラストの考え方は「すべての通信を信頼しない」ことです。

IT活用が進むにつれて今後、ゼロトラストへの適応が必要となってくるでしょう。

各企業のネットワーク構成に合わせてEDRの導入も併せて検討することは、ゼロトラストネットワークへの有効なアプローチのひとつと言えます。

もし、ゼロトラストの実現や、EDR製品の導入・運用、その他セキュリティに関するご興味や、お悩みがございましたら、ぜひNTTテクノクロスにご相談ください。

(参照)

(*1)総務省 令和元年版 情報通信白書 第2部 第2節 「(4) 企業におけるクラウドサービスの利用動向」

(*2)総務省 令和元年版 情報通信白書 第1部 第4節 「3 (1)企業におけるテレワーク利用」

※本コラムに掲載している商品またはサービスなどの固有名称は、各社の商標または登録商標です。