リアルタイムフィッシングって何?

今すぐ知るべき手口と対処法

現在、多くのオンラインサービスで多要素認証(例えばパスワード+メールやSMSに送付されるワンタイムパスワード)が導入されていますが「それだけではもう安心できない」時代になりました。

リアルタイムで認証情報を抜き取る「リアルタイムフィッシング」と言われる攻撃手法では、多要素認証の効果を実質的に無効化します。

本コラムでは、この攻撃がどのように動くかを解説し、特にサービス事業者が取るべき具体的な対応策や注意点について紹介します。

リアルタイムフィッシングとは

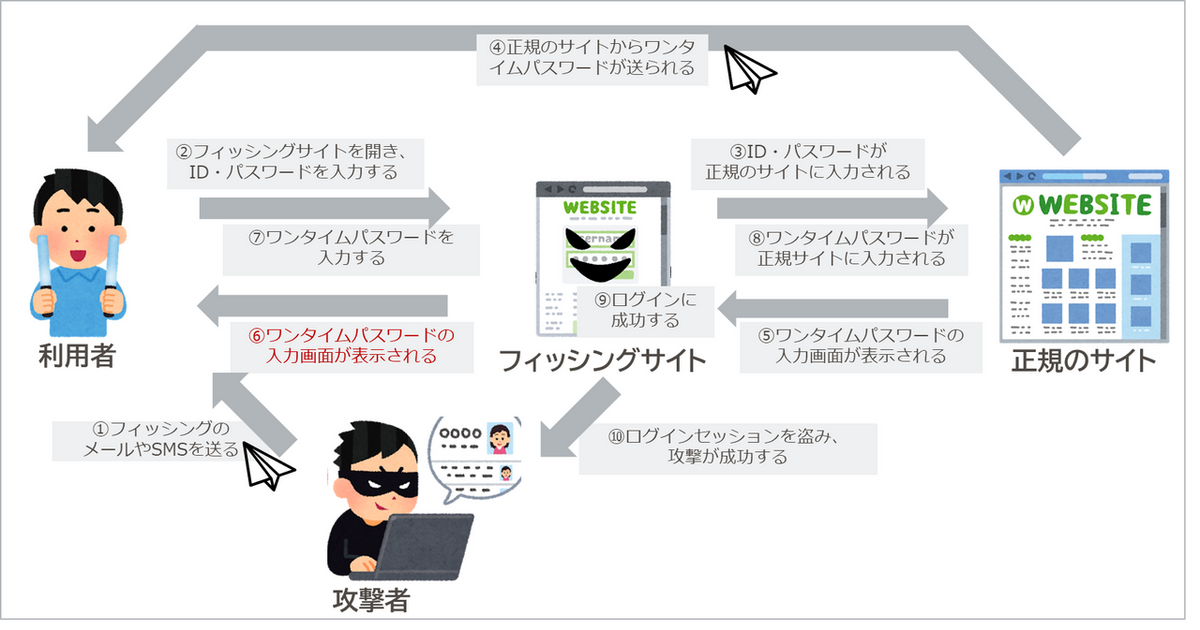

リアルタイムフィッシングは、攻撃者が正規サイトを装った偽サイトを使い、ユーザーとリアルタイムでやり取りしながら認証情報を奪う手口です。

ユーザーが入力したID・パスワードと、直後に届くワンタイムパスワードなどの認証コードを同時に窃取し、その情報で即座に正規サイトへログインして不正送金や個人情報の窃取を行います。

具体的な流れ

- メール、SMS、広告、チャットなどを使って、攻撃者が用意した偽サイト(フィッシングサイト)へ利用者を誘導する。

- 利用者がフィッシングサイトに認証情報を入力する。(ID/パスワード)

- 攻撃者がフィッシングサイトから取得した認証情報をリアルタイムで正規のサイトに入力し、多要素認証の要求を発行する。

- 利用者に正規のサイトからワンタイムパスワードが届く。

- 攻撃者に正規のサイトのワンタイムパスワードの入力画面が表示される。

- 利用者にフィッシングサイトのワンタイムパスワード入力画面が表示される。

- 利用者がフィッシングサイトにワンタイムパスワードを入力する。

- 攻撃者がフィッシングサイトから取得したワンタイムパスワードを即座に正規のサイトへ入力する。

- 攻撃者がログインに成功する。

- 攻撃者がログインセッションを利用し攻撃が成功する。

リアルタイムフィッシングによって、攻撃者がワンタイムパスワードやプッシュ通知の承認をその場で奪い、正規サイトで使用されてしまいます。

つまり、こうした手口の前では従来型の多要素認証だけでは守りきれません。

最新のフィッシング攻撃への対策

従来型の多要素認証(MFA)だけでは、リアルタイムフィッシングには対応しきれないことはここまでの解説でご理解いただけたと思います。

このセクションでは、認証強化、セッション管理と異常検知の強化、そしてユーザー教育という3つの対策で、実践的にこれらの新しいフィッシング手口に立ち向かう方法をわかりやすく紹介します。

認証技術の強化(FIDO2/パスキー認証の導入)

FIDO2/パスキー認証は、認証時にアクセス先のドメインを端末側で検証する仕組みを持つため、攻撃者がリアルタイムでフィッシングページに誘導しても認証情報を奪われにくいことが大きな利点です。

これにより、従来型の多要素認証で問題となっていたワンタイムパスワードやSMSを狙った即時窃取型攻撃の効果を大きく低下させます。

また、パスキーは認証フローとセッション発行を結び付けるため、セッショントークンの横取りリスクも低減します。

合わせて、重要な取引や個人情報の変更などリスクの高い操作時にも、パスキーなどフィッシング耐性の高い認証を追加で必須化する運用により、被害の防止効果をさらに高められます。

金融庁が2025年10月に改正した「金融商品取引業者等向けの総合的な監督指針」の中でも、重要な操作において必須化すべき不正防止策として「フィッシング耐性のある多要素認証(例:パスキーによる認証、PKI(公開鍵基盤)をベースとした認証)」と、パスキーが主たる例として挙げられています。(※)

(※)出典:「金融商品取引業者等向けの総合的な監督指針 令和7年10月」(金融庁)から抜粋(https://www.fsa.go.jp/common/law/guide/kinyushohin/)

厳格なセッション管理と異常検知

セッションの有効期限を短くし、一定時間無操作だった場合に自動的にログアウトすることで乗っ取りリスクを下げます。

また、ログイン中のセッション一覧を表示し、ユーザー自身が不審なセッションを強制終了できるようにすると即時遮断が可能です。

さらに、IPアドレスの変動や普段アクセスしない異常な時間帯でのアクセス、同時多端末などの挙動を検知してセッションを無効化したり追加認証を求める仕組みを導入すると、リアルタイムフィッシングの被害を大幅に減らすことが可能です。

ユーザー向けの啓発活動

たとえば以下のようなメッセージをユーザー向けに発信し、フィッシングに対する啓発・教育を強化しましょう。

- メールやSMS内のリンクはクリックせず、必ず公式サイトまたは公式アプリを直接開く。

- 公式サイト以外でワンタイムパスワードを求められても絶対に入力しない。認証情報を第三者に教えない。

- 差出人名の微妙な違いや緊急を装う文面など、メールやSMSの不審な点を確認するチェックリストを配布する。

- 公共の場で利用できる無料Wi-Fiを利用してのログインは控える。

また、不審なログインはメールだけでなく、公式アプリのプッシュ通知やSMSなど複数チャネルで即時警告する仕組みを導入することでユーザーがすぐ対応できるようにすることも重要です。

まとめ

最新のフィッシング攻撃「リアルタイムフィッシング」とその対策について解説しました。

リアルタイムフィッシングをはじめとする巧妙な攻撃が増えている今、従来の「パスワード+ワンタイムパスワード」だけでは十分な対策とは言えません。最新の攻撃はユーザーの油断だけでなく、認証システムの仕組み自体を狙っているのが特徴です。

サービス事業者はパスキーなどフィッシングに強い認証方式を導入し、認証の安全性を高めることが重要です。ユーザーも、そうした認証方式を採用しているサービスを選び、常に注意を払うことが大切です。

安全な認証はユーザーと事業者の協力があってこそ成り立ちます。最新の攻撃を理解し、強固な認証手段を選ぶことで、被害を大きく減らすことができます。

まずは認証の見直しから、セキュリティ強化を始めましょう!

合わせて読みたい

パスキー認証サービス PASUTTO

パスキー/FIDO認証対応 TrustBind

本コラムについて

※本コラムに掲載している商品またはサービスなどの固有名称は、各社の商標または登録商標です。

※本コラムは2025年11月時点の情報で記載しています。なお、免責事項については弊社HP「サイトのご利用について」をご確認ください。