Amazon ALBで簡単!

認証付きリモートアクセス環境の構築方法

テレワーク推進に伴う企業課題

コロナ禍により、テレワークに必要なインフラの整備を急務としている企業が増加しています。

従来、社内ネットワークからのみ接続可能としていた社内向けのWebサービスに対して、テレワーク環境からアクセスさせるための検討を進められている企業も多いのではないでしょうか。

今回は、そのような企業におけるリモートアクセス環境の認証セキュリティについて、大規模なシステム投資を必要としない、低コストで簡単な方法についてご紹介していきます。

リモートアクセス環境実現のためのポイント

今回ご紹介する方法は、以下の2つのステップによって実現します。

ネットワーク環境の整備

テレワーク環境から、社内Webサービスへアクセスする経路を確立するための、安全なネットワーク接続方式を数点紹介します。

認証プラットフォームの整備

パブリッククラウドのサービスを利用して、社内のWebサービスリソースに対して、認証機能を簡単に外付けする方法を説明します。今回はAWS(Amazon Web Services)のALB(Application Load Balancer)サービスを使用した方法をご紹介します。

ネットワーク経路の整備

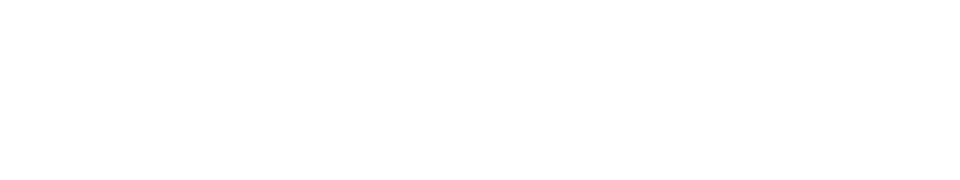

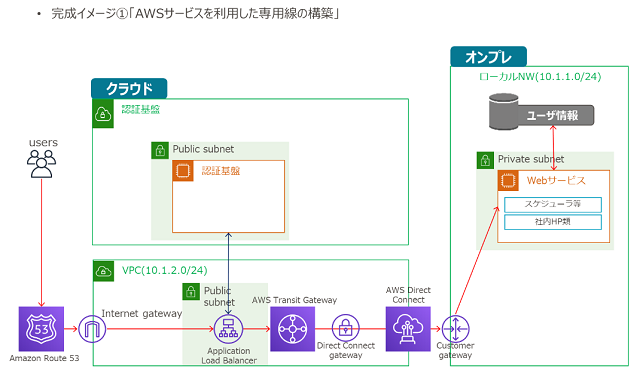

オンプレミスの社内ネットワーク環境にあるWebサービスはそのままに、パブリッククラウドを経由してリモートからアクセスするためのネットワーク構成についてご紹介します。今回は、プライベート接続を使用するケースと、インターネットを利用するケースの2パターンをご紹介します。

専用線を利用して、クラウドとオンプレミスを直接リンクさせてつなぐパターン

専用線が使えるのであれば、AWS Direct Connectを使って、パブリッククラウドと社内ネットワークとのクローズドな接続によってアクセス経路を確立することができます。

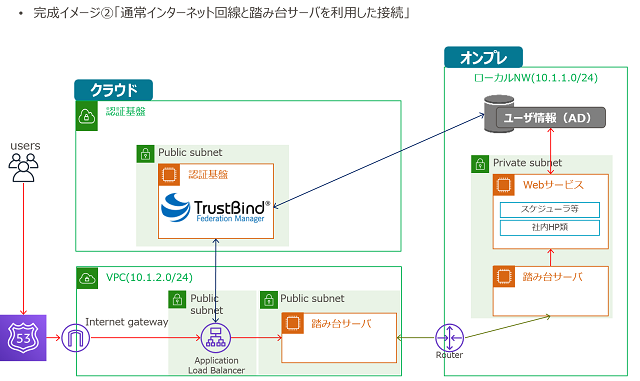

インターネット経由で、踏み台サーバ同士を接続するパターン

オンプレミスのネットワークと外部のネットワークを直接接続することが難しい場合でも、インターネットへの接続環境があれば、オンプレミス環境とパブリッククラウド環境の両方に「踏み台サーバ」と呼ばれる中継点を用意して、「SSHポートフォワーディング」という仕組みを利用することで、クラウドからオンプレミスへの安全な接続経路を確立することが可能です。

認証プラットフォームの整備

上でご紹介したネットワーク経路の整備は、ファイアウォールで守られている社内ネットワーク環境に対して、いわば「穴をあける」ための方法です。この穴に対して、誰でもアクセスできてしまうと不正アクセスによる情報漏洩のリスクが高まってしまいますので、正しい利用者かどうかを判定するための認証を行う必要があります。

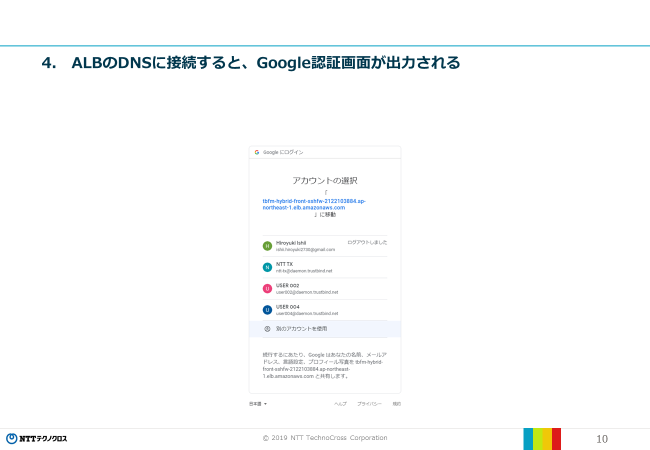

今回は、Amazon のALBとGoogleによる認証機能を「OpenID Connect(OIDC)」と呼ばれる認証方式で連携させ、社内Webサービスのセキュリティを守るための認証機能を簡単に「外付け」で実現する方法についてご紹介していきます。

前提条件として、Googleには既にログインするためのユーザアカウントが存在しているものとします。

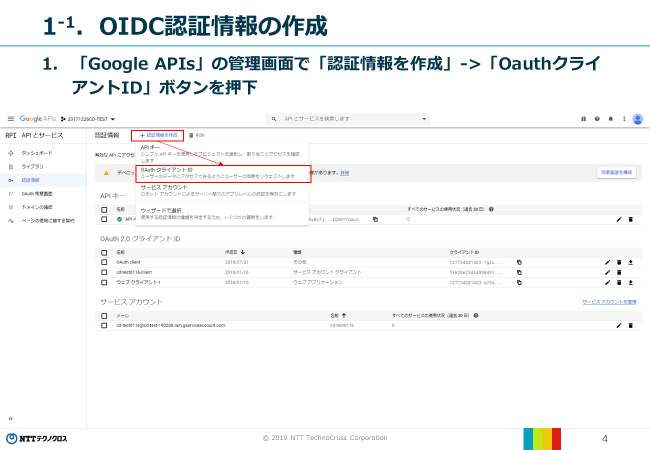

認証プラットフォーム側の設定

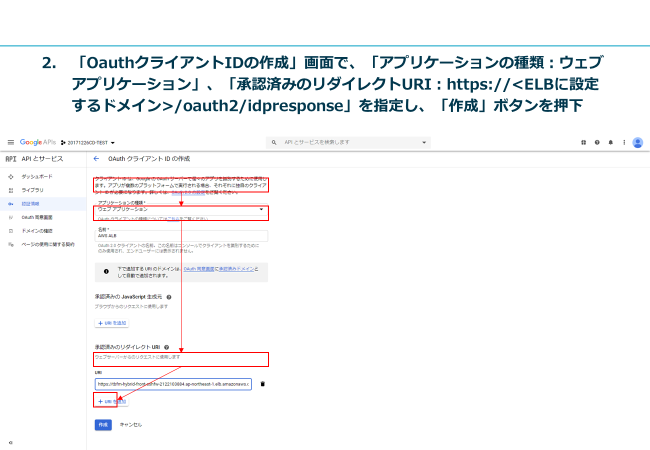

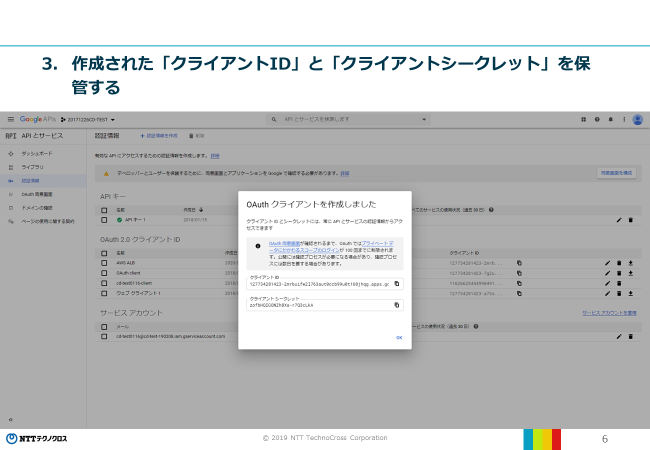

まずは、アカウントを保持しているGoogle環境のGoogle APIs管理コンソールにてOIDC認証に必要な準備を行います。

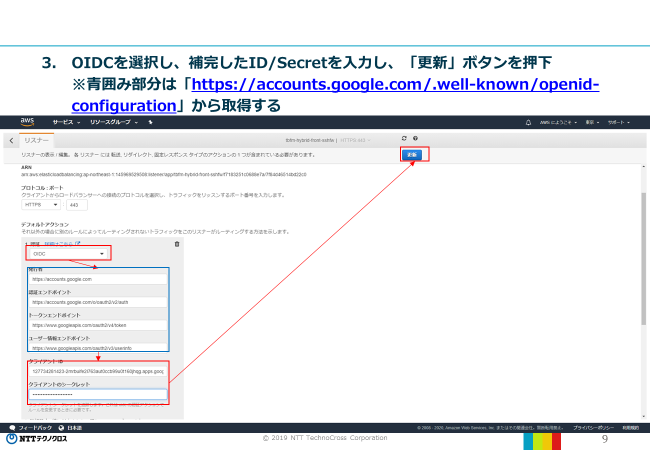

ALB側の設定

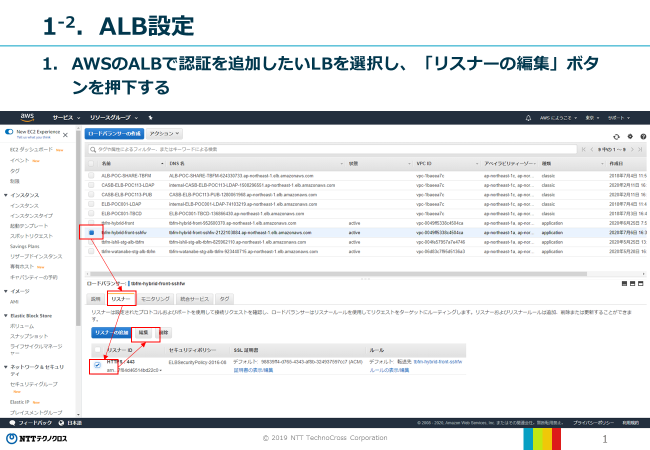

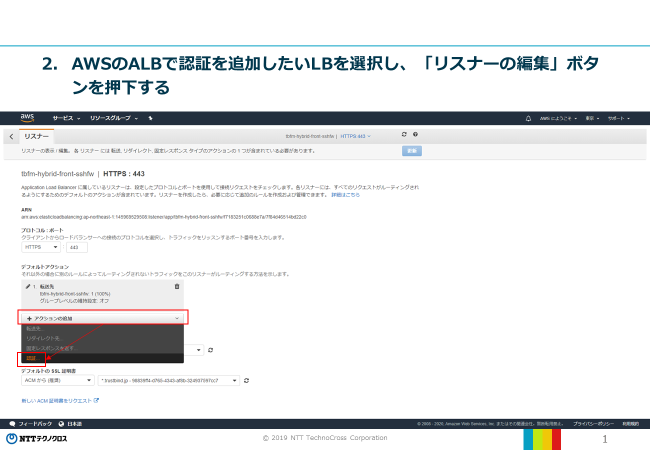

次に、AWSの管理コンソールから、ALBに対するアクセスをGoogleで認証するための設定を実施します。上で準備した「クライアントID」と「クライアントシークレット」を使用します。

OIDCはグローバル標準のオープンな仕組みなので、G Suiteを使用していない企業でも、OIDCに対応している認証プラットフォームを使えば、ALBと連携させて同様の環境を用意することが可能です。

例えば、NTTテクノクロスのTrustBindという認証プラットフォームを使えば、Active Directoryなどの社内認証基盤と連携させた認証機能も「外付け」で構築することができます。

リモートアクセス環境を「外付け」するメリット

今回ご紹介した方法で、リモートアクセス環境を「外付け」するメリットをまとめます。

ネットワーク負荷の軽減

クライアントが直接社内ネットワークにアクセスする、VPNなどの常時接続型の方法と異なり、必要な時だけWebサービスへのアクセスが発生する方法であるため、社内ネットワークの負荷軽減につながりやすいです。

認証システム開発コストの削減

GoogleやActive Directoryなど、既にお使いの認証基盤をALBと連携させることで、新たな認証機能を増やさずに、リモートアクセス環境を実現することができます。

認証基盤の共通化(シングルサインオン)

複数の社内Webサービスで認証プラットフォームを共通化することで、一度の認証で複数のWebサービスを利用する「シングルサインオン」の環境を実現することが可能です。

多要素認証による認証強化

今回ご紹介したGoogleやTrustBindのような認証プラットフォームの機能を利用することで、ID/パスワード認証のみの社内Webサービスに対して、MFA(多要素認証)も「外付け」で簡易に導入できるようになります。

いかがでしたでしょうか。

NTTテクノクロスでは、TrustBindを活用したこのようなテレワーク環境の構築について、検討・設計・開発・導入・保守サポートなどのご支援を行っていますので、お気軽にご相談ください。